【I_S_2】信息安全技术(第一章 信息安全保障概述/续)

昨日已更新一篇信息安全技术的第一章节(1.1和1.2),现更新后续部分内容。

之前的内容可点击下方链接。

信息安全技术 —— 第一章 信息安全保障概述(1.1,1.2)

第一章信息安全保障概述(续)

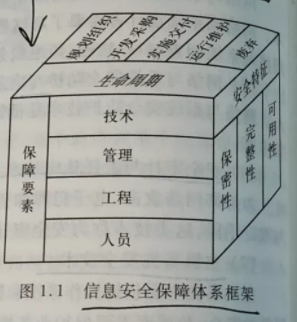

1.3信息安全保障体系

1.3.1信息安全保障体系框架

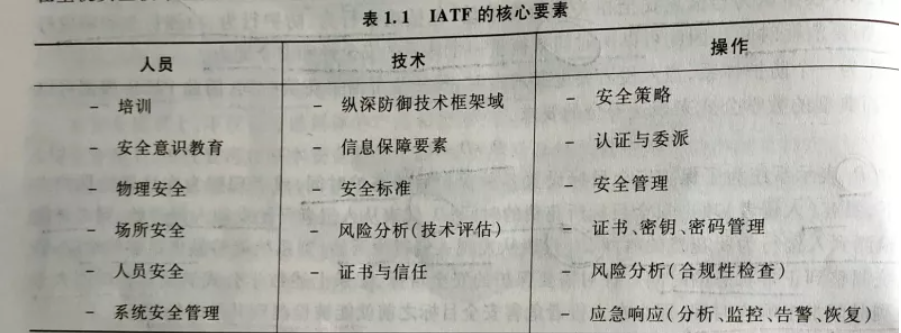

保障因素 —— 技术、管理、工程、人员

安全特征 —— 保密性、完整性、可用性

生命周期 —— 规划组织、开发采购、实施交付、运行维护、废弃

信息系统安全模型与技术框架

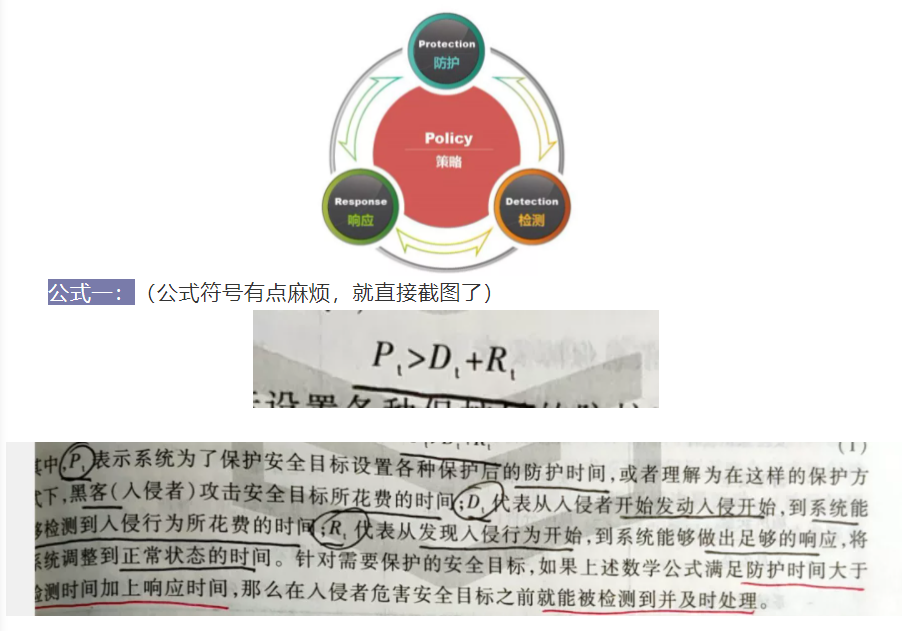

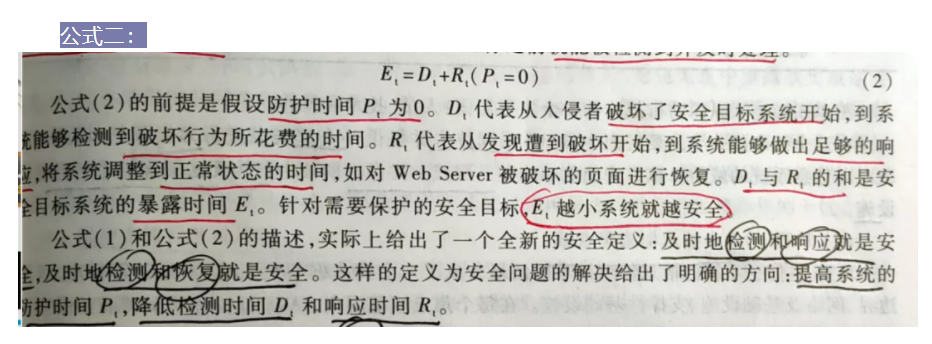

P2DR安全模型 —— 策略(policy) ,防护,检测,响应。

其中策略是核心,检测是动态响应的依据。

得出解决安全问题明确的方向 —— 提高Pt(防护时间),降低Dt(找到入侵行为的时间)和Rt(发现入侵及响应,再调整到正常状态的时间)。

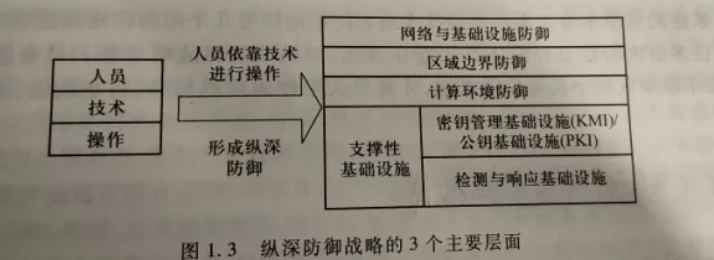

技术框架焦点域 —— 保护本地计算机,保护区域边界,保护网络及基础设施,保护支撑性基础设施。

1.4.1国内外信息安全保障工作概况

我国信息安全保障的国家战略目标是 —— 保障国民经济基础设施的信息安全,抵御有关国家、地区、集团可能对我实施的信息战的威胁,打击国内外的高科技犯罪,保障国家安全、社会稳定和经济发展。

2003年9月《国家信息化领导小组关于加强信息安全保障工作的意见》

2006年9月,科技部发布的《国家科技支撑十一五发展纲要》提出科技自身发展重要思想;

2007年7月20日,信息系统安全等级保护定级工作电视电话会议召开。标志着信息安全等级保护工作,在全国范围内开展与实施;

《中华人民共和国计算机安全保护条例》、《商用密码管理条例》、《计算机信息网络国际联网管理暂行办法》、《计算机信息网络国际联网安全保护管理办法》。

2004年8月18日,《电子签名法》,2005年4月1日起实施执行。中国首部真正意义上的信息化法律。

2016年10月17日,《网络安全法》,2017年6月1日起实施。这是一部全面规范网络空间安全管理方面的基础性法律。

1.4.2 信息安全保障工作的内容

- 确定安全需要;

- 设计实施安全方案;

- 进行信息安全评测;

- 实施信息安全监控和维护。

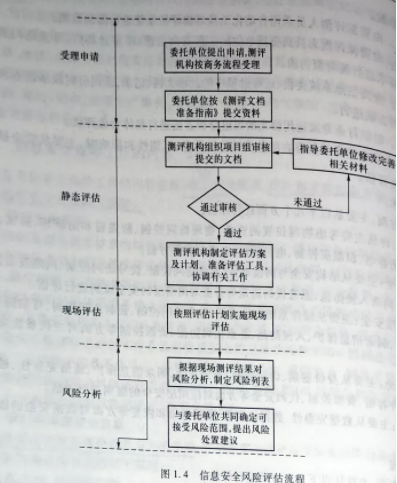

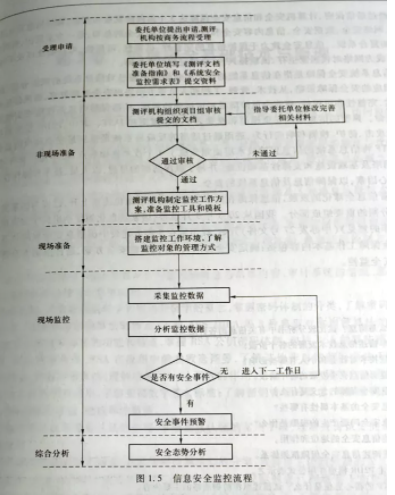

信息安全评估的流程 —— 受理申请、静态评测、现场评测、风险分析

信息监控的方式 —— 现场监控和非现场监控。

信息监控的流程 —— 受理申请、非现场准备、现场准备、现场监控、综合分析。

Comments | NOTHING