咕了几天,虽然有在学,但是有好几天没更了,现在更新下第二章 信息安全基础技术与原理。

第二章内容比较多,特别是密码技术,看能不能把他简化下。

第二章 信息安全基础技术与原理

2.1密码技术

2.1.1对称密码和非对称密码

密码的概念∶是一种用来混淆的技术,使用者希望将正常的(可识别的)信息转变为无法识别的信息。但这种无法识别的信息部分是可以再加工并恢复和破解的。

密码在中文里是“口令”(password)的通称。

研究密码变化的客观规律,应用于编制密码以保守通信秘密的,称为编码学;应用于破译密码以获取通信情报的,称为破译学。

以上总称密码学,密码学是研究编制密码和破译密码的技术科学。

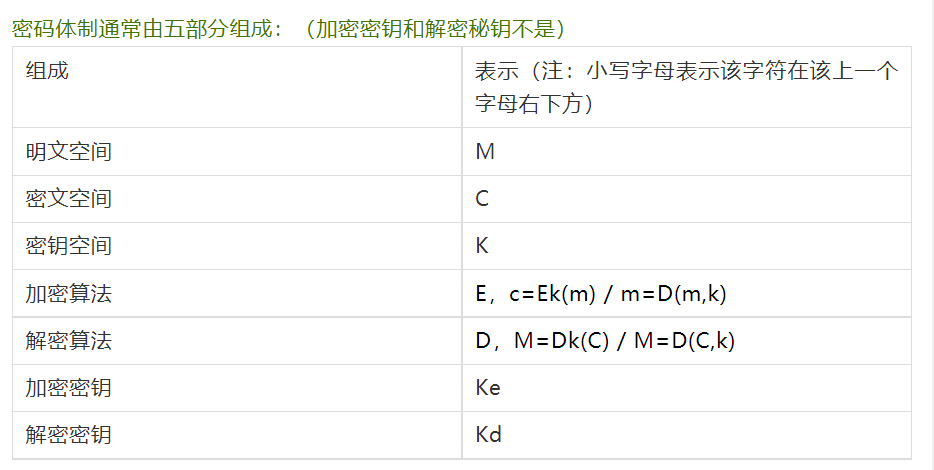

加密方案称为密码体制(密码系统)或者密码(Cipher)

Ke=Kd是对称密码,Ke≠Kd是非对称密码。

在非对称密码体制中Kd不能由Ke推出,所以可以公开Ke,又称为公开密钥密码体制,简称公钥密码体制。

柯克霍夫原则:只有在算法公开的条件下保证密钥的安全,才是可取的。

(密码学中应遵循公开设计的原则,即密钥体制的安全应依赖于对密钥的保密,而不依赖与算法的保密)

对称密码:(优点和缺点)

加密处理速度快、保密度高,密钥管理分发复杂代价高、数字签名困难(不能提供抵赖服务)。

对称密码分类:分组密码 和 序列密码。

- 分组密码,也可称为分块密码,一次加密一个明文分组。

常见分组密码算法有:DES、IDEA、AES。 - 序列密码,一次加密一位或者一个字符。

常见序列密码算法有:RC4、SEAL、ZUC、ChaCha20、Trivium。

传统的加密方法:代换法(单表代换密码,多表代换)和 置换法。

代换法就是将明文字母替换成其他字母、数字或符号的方法。

置换法(置换密码)是通过置换而形成新的排列。如:栅栏技术。

安全性 —— 攻击密码体制 —— 穷举攻击法 和 密码分析学。

穷举攻击法对于密钥长度128位以上的密钥空间不再有效。

密码分析学4种典型的密码攻击:唯密文攻击,已知明文攻击,选择明文攻击,选择密文攻击。

唯密文攻击最容易防范,加密算法一般要能够抵抗选择明文攻击才认为是最安全的。

对称密码的选择明文分析方法:差分分析和线性分析。

在现有的对称密码算法中所用的基本运算:异或,加,减,乘 和 查表。

对称密码设计的主要思想:扩散 和 混淆。

扩散 —— 就将每一位明文和密钥比特的影响扩散到尽可能多的密文比特中。

混淆 —— 使密文和秘钥之间的关系复杂化。

如何设计分组密码算法,才能保证其实现足够的的混淆和扩散?

↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓

乘积迭代:破坏对密码系统进行的各种统计分析。常见的乘积密码是迭代密码。影响着DES,AES算法的设计。

数据加密标准DFS算法:一种分组密码算法。基于Feistel网络, 3DFS,分组大小为64位,但有效密钥位数为56位。

国际数据加密算法IDEA:一种分组密码算法。利用128位密钥对64位的明文分组,经连续加密产生64位的密文分组。

高级加密标准(AES): 一种分组密码算法。在整体结构上采用的是代换-置换SP网络组成的圈函数,多圈迭代。

SP网络又称SP结构,是Feistel网络的一种扩展,S被称为混淆层,P称为扩散层。

分组密码工作模式:电子密码本模式ECB,密码分组链模式CBC,密码反馈模式CFB,输出反馈模式OFB,计数模式CTR。

即使有了安全的分组密码算法,也需要采用适当的工作模式来隐蔽明文的统计特性、数据格式等,以提高整体的安全性,降低删除,重放,插入和伪造成功的机会。

工作模式是一个算法,如何利用分组密码提供信息安全服务。

非对称密码:(公开密钥密码,简称公钥密码,也就是非对称密码体制)

基于难解问题设计密码是非对称密码设计的主要思想

优缺点:克服了密钥分配上的困难、易于实现数字签名、安全性高,但降低了加解密效率。

通常采用对称密码体制实现数字加密,公钥密码体制实现密钥管理的混合加密机制。

RSA算法:基于大合数因式分解困难性的公开密钥密码,简称RSA密码。既可用于加密,又可用于数字签名,目前应用最广泛。

ElGanal算法:最有代表性的公开密钥密码(除RSA密码外)。基于离散对数问题之上。

椭圆曲线密码FCC:基于椭圆曲线离散对数问题来设计。

国密算法:为了保障商用密码的安全性,国家商用密码管理办公室制定了一系列密码标准。

包括SM1(SCB2) 、SM2、SM3、SM4、SM7、SM9、祖冲之密码算法(ZUC)等等。

其中SM1、SM4、SM7、祖冲之密码(ZUC)是对称算法,SM2、SM9是非对称算法,SM3是哈希算法。

2.1.2哈希函数

哈希函数是一种单向密码体制,从一个明文到密文的不可逆的映射,只有只有加密过程,没有解密过程。

可将任意长度的输入经过变换后得到固定长度的输出,这个固定长度的输出称为原消息的散列或消息摘要。

哈希函数的应用:

* 消息认证(基于哈希函数的消息认证码)

* 数字签名

* 口令的安全性

* 数据完整性

消息摘要算法MD5:可对任意长度的明文产生128位的消息摘要。(有严重漏洞,如“火焰”病毒)。

安全散列算法SHA:SHA中哈希函数长度160~512位。

SHA比MD5更安全,SHA操作步骤比较简单,但SHA比MD5速度慢了25%。

国际上目前主要以SHA为主要的消息摘要算法,MD5和SHA-1不再是安全的算法了。

2.1.3数字签名

数字签名通过密码技术实现,其安全性取决于密码体制的安全程度。

基于公钥密码体制的数字签名包括:普通数字签名 和 特殊数字签名。

普通数字签名:RSA,ElGamal,椭圆曲线数字签名算法等。

特殊数字签名︰盲签名,代理签名,群签名,不可否认签名,具有消息恢复功能的签名等。

1994年,美国数字签名标准DSS(00年引入了RSA和椭圆曲线密码),DSS的签名算法称为DSA;

1995年我国数字签名标准(GB15851-—1995)。

数字签名的应用:鉴权(重放攻击),完整性(校验数据的完整性,同形攻击),不可抵赖。

2.1.4密钥管理

密钥管理是指处理密钥自产生到最终销毁的有关问题的全过程。

密钥管理包括密钥的生成,存储,分配,启用与停用,控制,更新,撤销与销毁等诸多方面。

其中密钥的分配与存储最为关键。

密钥管理要借助于加密,认证,签名,协议和公证等技术。

密钥的属性:秘密性,完整性,真实性。

密钥产生 —— 对密钥的基本要求是有良好的随机性。

硬件技术如:噪声源技术(基于力学(投硬币),基于电子学,基于混沌理论的密钥产生技术(初始条件稍有不同,结果就难以预测))。

软件技术如:X9.17(金融机构密钥管理标准),三重DES,产生一个会话密钥或是伪随机数。

针对不同密钥类型的产生方法:在系统中,一般采用主密钥、初级密钥、二级密钥三种不同等级的密钥。对于主密钥而言,应采用高质量的真正随机序列,对于初级密钥,采用足够随机的伪随机序列就够了。

主密钥:通过投硬币,从随机数表中选取数字,以随机方式产生,保证密钥的随机性。

加密密钥的产生:可以由机器自动产生,也可以由密钥操作员选定。

会话密钥的产生:通过某种加密算法动态的产生。

密钥分配手段分类 —— 人工密钥分发、基于中心的密钥分发。

密钥属性分类 —— 私密密钥分配,公开密钥分配。

密钥分配技术分类 —— 基于对称密码体制的密钥分配,基于公钥密码体制的密钥分配。

密钥信息交换方式 —— 人工密钥分发,基于中心密钥分发,密钥交换协议。

人工密钥分发:主密钥。

基于中心密钥分发:(实质,可信第三方,两种模型)

实质 —— 利用公开密钥密码体制分配传统密码的密钥;

可信第三方:密钥分发中心KDC,密钥转换中心KTC;

两种模型:拉模型,推模型。

最典型的密钥交换协议:Diffie-Hellman算法。

公开密钥分配方法,公共发布,公用目录,公约授权,公约管理机构,公约证书,证书管理机构CA(目前最流行)。

密钥存储 —— 公钥存储,私钥存储。

密钥存储方案:

* 用口令加密后存放在本地软盘或硬盘;

* 存放在网络目录服务器中;

* 私钥存储服务PKSS;智能卡存储;

* USB Key存储

Comments | NOTHING

该文章已经关闭评论